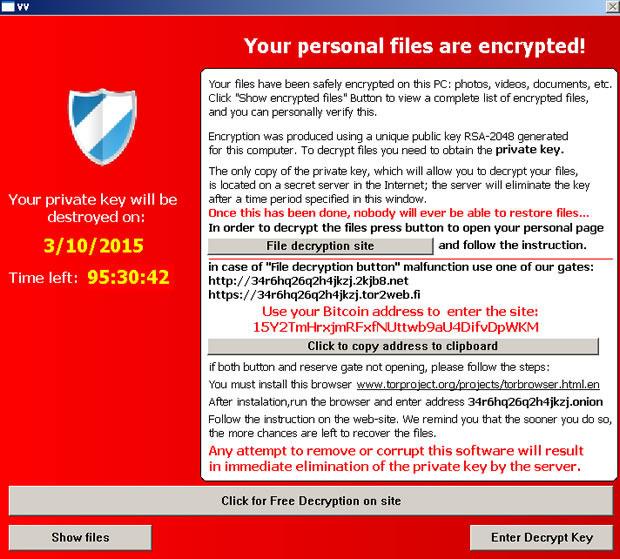

Ricorderemo senza dubbio la minaccia di CryptoLocker, uno dei principali ransomware che ha funestato gli utenti di tutto il mondo a partire dal 2013, cifrando e rendendo inutilizzabili incredibili volumi di file, richiedendo un riscatto per la decriptazione.

Uno dei suoi “eredi” principali, nonché più pericolosi, ovvero TeslaCrypt, sarebbe stato fortunatamente sconfitto da Talos Group, web company che ne ha finalmente decodificato gli elementi operativi.

Anche TeslaCrypt, come CryptoLocker, è stato in grado di manipolare i file degli utenti, in seguito al contatto con il ransomware durante la navigazione online, rimuovendo gli elementi originali e cifrando i file con un’estensione del tutto particolare, ovvero “.ecc”, che ne rendeva impossibile l’utilizzo.

Talos Group è quindi riuscito a decodificarne la struttura, mettendo a disposizione degli internauti un tool, TeslaDecrypt, in grado di riportare i dati alla condizione originale, purché sul PC in uso sia ancora conservato il file “key.dat”, sfruttato dal ransomware per memorizzare informazioni rilevanti per la successiva decodifica.

Si tratta di un file scritto in linguaggio macchina, in cui vengono riportati gli indirizzi (offset) di alcune variabili memorizzate sul sistema, tra cui le informazioni dell’algoritmo SHA derivate dal sistema operativo in uso, la Master Key e la Payment Key a cui la versione di TeslaCrypt installata sul PC fa riferimento, informazioni sfruttate dai creatori del ransomware per richiedere un cospicuo riscatto.

Il file in questione è generalmente memorizzato nei pressi della cartella %appdata%, su OS Windows. Nel caso in cui il file sia assente, non sarà al momento possibile procedere al ripristino dei propri file.

La pagina ufficiale di supporto relativa a TeslaCrypt permette inoltre di sfruttare degli strumenti di scan per rilevare i file .ecc presenti all’interno del proprio computer, per controllare cosa sia effettivamente stato preso di mira dal ransomware.

Al momento sono allo studio ulteriori modalità di decodifica basate sul riconoscimento di alcuni semplici file Word: nel frattempo, le contromisure volte a spegnere CryptoLocker e i suoi eredi sono numerose, tra cui la chiusura delle botnet attraverso le quali viene propagato, tramite dei DNS sinkhole (reti di server nate per contrastare siti malevoli, depistando il traffico web), che hanno dimostrato la loro efficacia anche in un caso così complesso.

Seguiremo, quindi, lo sviluppo delle contromisure volte a contrastare una delle più gravi minacce alla libertà degli utenti degli ultimi 3 anni, per informarvi se e come i ransomware di ultima generazione potranno essere, finalmente, debellati alla radice.

Lascia un commento