E’ passato circa un anno dall’ultimo potente attacco contro i router dei brand più noti, che comportava la modifica dei DNS e redirect imprevisti verso pagine ripiene di malware, che hanno rappresentato un problema notevole per migliaia di utenti in tutto il mondo.

Ora, grazie ad un nuovo studio del SEC Consult Vulnerabity Lab di Taiwan, è stata individuata una seconda ondata di vulnerabilità estremamente pericolosa, che consentirebbe l’esecuzione di codice malevolo da remoto, con conseguenze imprevedibili per l’utente che si affida ad un classico router per la connessione Web.

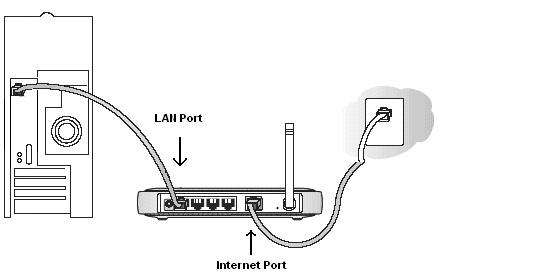

Tra le conseguenze della nuova minaccia, che al momento affligge circa 90 router di diversi brand, si trovano modifiche impreviste e nocive alla configurazione, assieme alla sottrazione dei dati memorizzati sullo storage USB eventualmente connesso al device. In particolare, l’approccio del malware a questi ultimi supporti ha suggerito a SEC Consult che si trattasse di un difetto relativo alla tecnologia NetUSB, uno standard che permette di effettuare la condivisione USB tramite IP.

I device USB di ogni tipo (compresi gli hard disk esterni) possono quindi ritrovarsi connessi ad un sistema che spesso è open source, ad esempio Linux (che spesso fa capo alla configurazione di alcuni router), diventando accessibili ad attacchi e di pubblico dominio tramite la rete Web. Infatti, esiste un driver Linux (per la porta TCP20005) che si occuperebbe di controllare il lancio di componenti essenziali per la connessione, che potrebbe mettere in mostra in chiaro le attività dell’utente.

NetUSB può essere quindi manipolato da malintenzionati per causare i cosiddetti buffer overflow, riempiendo la memoria disponibile di informazioni non gestibili in quanto troppo voluminose rispetto alle capacità della periferica. Si rimane così esposti al codice dannoso a causa del bug, e alla possibilità che dati importanti o credenziali vengano rese pubbliche online.

I modelli di router attualmente colpiti rientrano tra la gamma di TP-Link, Netgear, D-Link e Trendnet, tuttavia non se ne escludono altri. Consultando le pagine web dei relativi brand è comunque possibile conoscere la data dell’ultimo update al firmware installato, con la possibilità di scaricare un aggiornamento che riesca finalmente a tamponare il bug di sicurezza prima possibile.

Alcuni producer come Netgear e ZyXel sono infatti riusciti ad identificare il difetto dei propri firmware e sono già all’opera su una nuova patch, sperando che vengano seguite anche da altri brand.

Il cracking di dispositivi di rete sembra comunque non conoscere limiti: in molti si domandano, quindi, se l’Internet of Things possa finalmente cambiare approccio a favore di connessioni più sicure e senza difetti dovuti a hardware ormai obsoleto, nonostante i router tendano ad evolversi anno dopo anno.

E’ sicuramente una sfida molto accattivante, che ci auguriamo possa essere vinta al più presto per offrire a tutti noi utenti un ambiente di navigazione sicuro e veloce, rendendo finalmente la riservatezza online un obiettivo raggiungibile.

Lascia un commento